Configuración de Equipo

Mikrotik para salida a Internet en la LAN con reglas de firewall DNAT y SNAT

Después de haberme perdido por un

buen tiempo por temas de trabajo. Aprovecho el feriado para poder publicar este

post de Mikrotik donde según el esquema de abajo, vamos a configurar el

Mikrotik para conectarse a internet desde la LAN, además de configurar el

equipo como Firewall y aplicar Destination NAT (DNAT) y Source NAT (SNAT) para

los servidores de correo y web que se encuentran en la red privada; ahora si comencemos.

Para esto usaremos el Winbox para

configurar nuestro equipo Mikrotik; si no tienes disponible este programa tranquilo

aquí adjunto el mismo Download Winbox.

Continuando el tema, procederemos

abrir el Winbox yo por lo general me conecto con la Mac Address.

Una vez que ingresemos al equipo le

aparecerá una pantalla parecida a esta

Configurando WAN y LAN

En la opción de Interfaces definimos cual va a ser el

puerto destinado para la WAN y el puerto destinado a ser LAN el mismo que ira

conectado al Switch

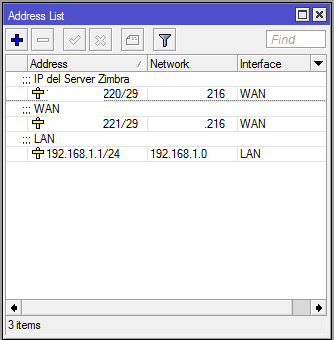

En esta parte configuramos los

puertos elegidos como WAN y LAN para asignarles una IP a cada puerto; adicional

a esto también asignaremos las IP’s públicas destinada para el servidor web y

de correo.

-> IP -> Address y agregamos una IP (+)

Address: Colocamos aquí la IP

Interfaces: Seleccionamos la interfaz de red las cuales definimos

al principio del post

Network y Broadcast: no es necesario configurar si definimos “/29”

al final de la IP

OK: Aplicamos los cambios

Una vez configuradas las IP

procedemos con el enmascarado nos iremos a la siguiente ruta en el equipo

-> IP -> Firewall -> Pestaña NAT (+)

//Pestaña General

Chain: escogemos la cadena srcnat

Out. Interface: escogemos la interfaz de la WAN

//Pestaña Action

Action: escogemos masquerade

que nos permite enmascarar nuestras conexiones detrás de la WAN, aislando

nuestra red LAN

Quedando de la siguiente manera

el enmascaramiento.

Ahora procedemos a configurar el

ruteo a una puerta de enlace disponible.

-> IP -> Routes (+)

En la ventana del Route List, observamos que ya se

encuentran dos reglas que nosotros no agregamos. Esta son las rutas de las IPs

que asignamos previamente a los puertos en Address

List. Procedemos agregar la nueva ruta (+).

Gateway: defino mi puerta de enlace del router

OK: Guardo los cambios

Quedando de la siguiente

manera

Configurando DNAT y SNAT

Antes de empezar explicare en

breves rasgo como se dividen los dos tipos de NAT.

Destination NAT (DNAT): podemos cambiar la dirección de destino del

encabezado IP de un paquete en otras palabras menos técnicas aquí definimos

cuando hagan una consulta a una IP Publica este lo redirecciones a una IP

Privada que este brindando algún servicio en específico.

Source NAT SNAT (SNAT): es lo opuesto a DNAT este en vez de cambiar

la dirección de destino lo realiza por la dirección de origen.

Configuración DNAT -> IP -> Firewall -> Pestaña NAT (+)

//Pestaña General

Chain: escogemos la cadena dstnat

SRC. Address: definimos la IP de Origen, si dejamos 0.0.0.0 Cualquier

IP puede realizar la consulta desde afuera, esta opción aplicara si tenemos un

servidor web y necesitamos que desde cualquier parte hagan la petición web.

DST. Address: definimos la IP Publica

Protocol: definimos el protocolo puede ser UDP o TCP

Dst. Port: definimos el puerto o los puertos NATted

//Pestaña Action

Action: escogemos dst-nat

To Address: definimos la IP Privada de destino en nuestro caso un

servidor de correo

To Ports: si el puerto NATted es igual al de destino dejar en

blanco, en el caso que se reenviara a otro puerto habría que definirlo en este

campo

Quedando de la siguiente manera

Configuración SNAT -> IP -> Firewall -> Pestaña NAT (+)

//Pestaña General

Chain: escogemos la cadena srcnat

SRC. Address: Definimos nuestra red LAN.

Out. Interface: Escogemos nuestra interfaz de la LAN

//Pestaña Action

Action: escogemos src-nat

To Address: definimos la IP Publica en nuestro caso un servidor de

correo

Quedando de la siguiente manera

En otro post publicare como crear

las reglas de INPUT, OUTPUT y FORWARD

y también el bloqueo de páginas mediante Filter

Layer7 con forward en la red. Por el momento le dejo una captura de

pantalla de las configuraciones de cómo quedaría.

una pregunta quiero que los mensajes de correo por ip salgan por la por ejemplo zimbra 220 yo los envio con las reglas que has hecho pero se van por la ip de la wan ayuda por fa

ResponderEliminarBuenas Amigo, Muy interesante este post.

ResponderEliminarNecesito de tu ayuda si eres tan amable para que me expliques un tema de estas reglas porfavor.

correo: memillo101@gmail.com

que buen tutorial me encanto donde puesdo encontrar la demás parte

ResponderEliminar